Trong bối cảnh công nghệ số ngày càng phát triển, những kẻ lừa đảo không ngừng tìm kiếm các phương thức tấn công mới tinh vi hơn để đánh lừa người dùng. Mặc dù các bộ lọc thư rác (spam filters) liên tục được cải tiến để bảo vệ hộp thư đến của bạn khỏi các mối đe dọa như lừa đảo (phishing), phần mềm độc hại (malware) hay các chiêu trò lừa đảo khác, nhưng chúng không phải là hoàn hảo. Gần đây, một kỹ thuật lừa đảo email mới mang tên Email Salting đang nổi lên, giúp tin tặc vượt qua lớp bảo vệ này. Cùng với đó là tấn công Homoglyph cũng gây ra không ít khó khăn trong việc nhận diện. Để tự bảo vệ mình, việc hiểu rõ cách thức hoạt động của chúng và trang bị các kỹ năng nhận biết là vô cùng cần thiết.

Email Salting Hoạt Động Như Thế Nào?

Email Salting là một kỹ thuật độc hại, trong đó kẻ lừa đảo thao túng nội dung email – phổ biến nhất là làm biến dạng mã HTML cơ bản của thư. Mục đích là để đánh lừa các bộ lọc thư rác. Trình duyệt email của bạn sẽ dịch mã HTML thành nội dung mà bạn nhìn thấy trên màn hình. Bằng cách sử dụng các thủ thuật khác nhau, kẻ lừa đảo có thể thêm “rác” vào mã nguồn, giúp vượt qua bộ lọc trong khi vẫn đảm bảo văn bản hiển thị bình thường cho người đọc.

Ví dụ, kẻ gian có thể chèn các ký tự có chiều rộng bằng 0 (zero-width space) và ký tự không nối có chiều rộng bằng 0 (zero-width non-joiner) vào mã HTML. Nói một cách đơn giản, một email sẽ hiển thị một từ thường kích hoạt bộ lọc spam, nhưng mã nguồn cơ bản lại chứa đầy các ký tự đệm (filler characters).

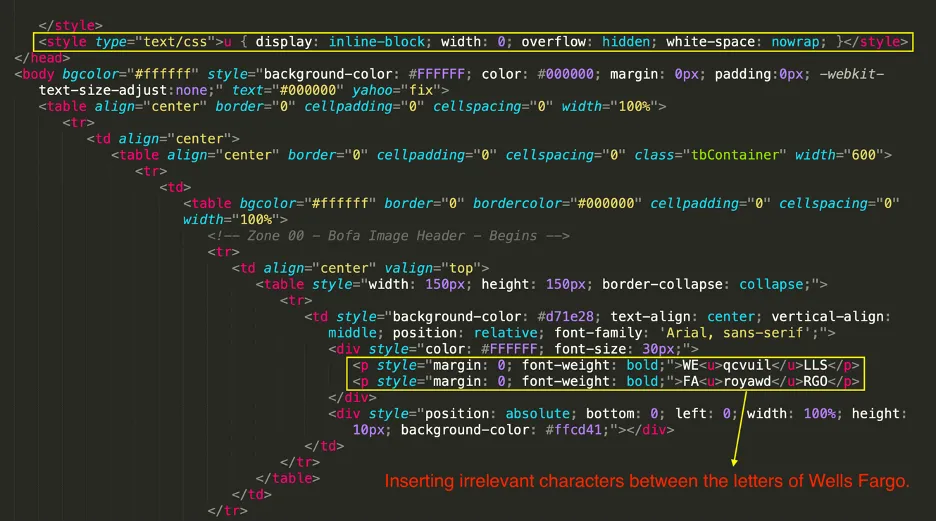

Một ví dụ điển hình là cụm từ “WELLS FARGO”. Với Email Salting, cụm từ chính xác vẫn được hiển thị trên màn hình, nhưng khi kiểm tra kỹ mã HTML, chuỗi ký tự thực tế có thể là “WEqcvuilLLS FAroyawdRGO”. Các ký tự “qcvuil” và “royawd” được chèn vào nhưng không hiển thị, khiến bộ lọc khó nhận diện được từ khóa nhạy cảm.

Ngoài ra, một cách đơn giản hơn mà kẻ lừa đảo có thể vượt qua bộ lọc của bạn là sử dụng hình ảnh thay vì văn bản. Mặc dù cách này dễ nhận biết hơn đối với hầu hết mọi người, bởi lẽ không có dịch vụ hợp pháp nào lại thay thế văn bản bằng hình ảnh, đặc biệt là khi cảnh báo bạn về vi phạm dữ liệu hoặc các chiêu trò lừa đảo tương tự.

Homoglyph Attack: Biến Thể Tinh Vi Của Tấn Công Email Salting

Tấn công Homoglyph là một kỹ thuật lừa đảo tương tự nhưng tinh vi hơn, liên quan đến việc thay thế một số ký tự bằng những ký tự trông giống hệt hoặc rất giống nhau nhưng lại được mã hóa khác biệt. Một ví dụ điển hình là việc thay thế chữ ‘o’ thông thường bằng một chữ ‘o’ trong bảng chữ cái Cyrillic, vì chúng trông gần như giống hệt nhau nhưng có mã Unicode (một tiêu chuẩn mã hóa văn bản) khác nhau.

Điều này không chỉ có thể đánh lừa một số bộ lọc thư rác mà còn đủ để khiến bạn lầm tưởng rằng người gửi là hợp pháp. Hãy thử xem một ví dụ đơn giản sau:

- Bank of America

- Bank of America (chữ ‘o’ thứ hai được thay thế)

Ví dụ trên có vẻ dễ nhận ra. Bây giờ, hãy thử một ví dụ khó hơn nhiều:

- Bank of America

- Bank оf America (chữ ‘o’ thứ hai là ký tự Cyrillic)

Với mắt thường, gần như không thể phân biệt được hai dòng trên, nhưng dòng thứ hai đã bị “salted” bằng ký tự Homoglyph. Đây là một thủ thuật cực kỳ dễ thực hiện với các ký tự trong bảng chữ cái Cyrillic hoặc các bộ ký tự khác.

Dấu Hiệu Nhận Biết Một Email Lừa Đảo Đã Vượt Qua Bộ Lọc Spam

Câu trả lời ngắn gọn là: bạn hoàn toàn có thể nhận biết. Mặc dù hiện nay các cá nhân có ý đồ xấu đã sử dụng AI để tạo ra các email lừa đảo hiệu quả hơn, nhưng chiêu trò này vẫn tương đối dễ phát hiện nếu bạn quen thuộc với các dấu hiệu chính. Hãy coi bộ lọc thư rác chỉ là tuyến phòng thủ đầu tiên chống lại lừa đảo, vì vậy nếu một email đáng ngờ bằng cách nào đó vượt qua được, đó không phải là ngày tận thế.

Để dễ dàng xác định trạng thái đáng ngờ của email, hãy xem xét kỹ tổng thể thông điệp. Hầu hết các vụ lừa đảo phishing sẽ sụp đổ ngay khi bạn tự hỏi tại sao một doanh nghiệp hợp pháp lại cố gắng khiến bạn hành động quá nhanh bằng cách chuyển hướng bạn đến một trang web hoàn toàn mới hoặc thúc giục bạn tải xuống tệp đính kèm ngay lập tức. Kẻ lừa đảo sử dụng các thủ thuật kỹ thuật xã hội (social engineering) để thao túng bạn hành động nhanh chóng, nhưng nếu bạn dành một chút thời gian suy nghĩ, bạn có thể dễ dàng nhìn thấu chiêu trò đó.

Ngay cả khi email trông có vẻ chính hãng, nó sẽ thiếu các chi tiết cá nhân mà công ty đó đáng lẽ phải có. Ví dụ, họ có thể gọi bạn là “Kính gửi Khách hàng” hoặc những cụm từ tương tự.

Mặc dù Homoglyph có thể khiến mọi thứ trở nên khó phát hiện hơn một chút, nhưng địa chỉ email mà kẻ lừa đảo sử dụng có thể bị sai. Bạn sẽ thấy tên miền là một biến thể của tên miền chính thức, hoặc nếu kẻ lừa đảo lười biếng, đó có thể là một tài khoản Gmail thông thường mà không một doanh nghiệp tự trọng nào sử dụng.

Vậy nếu bạn không phát hiện bất kỳ dấu hiệu nào trong email đã nhận, bạn có nên làm theo hướng dẫn của nó không? Câu trả lời là không! Luôn luôn cảnh giác.

“Xem Mã Nguồn” (Source View) – Công Cụ Tuyệt Vời Của Bạn

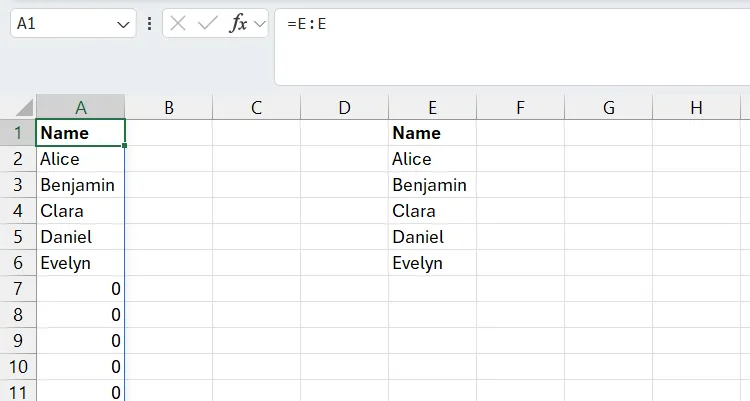

Để kiểm tra xem một email có bị “salting” hay không, bạn nên xem nhanh mã HTML của nó thông qua tính năng “Xem mã nguồn” (Source View). Hầu hết các ứng dụng email đều có tùy chọn này, nhưng chúng ta sẽ sử dụng Gmail làm ví dụ.

Giao diện hộp thư đến Gmail hiển thị một email thông thường trước khi kiểm tra mã nguồn

Giao diện hộp thư đến Gmail hiển thị một email thông thường trước khi kiểm tra mã nguồn

Hãy nhấp vào ba dấu chấm ở góc trên cùng bên phải của email và chọn “Hiển thị bản gốc” (Show original) hoặc “Xem mã nguồn” (Source View) trong danh sách thả xuống. Bạn sẽ có thể nhìn thấy hoạt động bên trong của email.

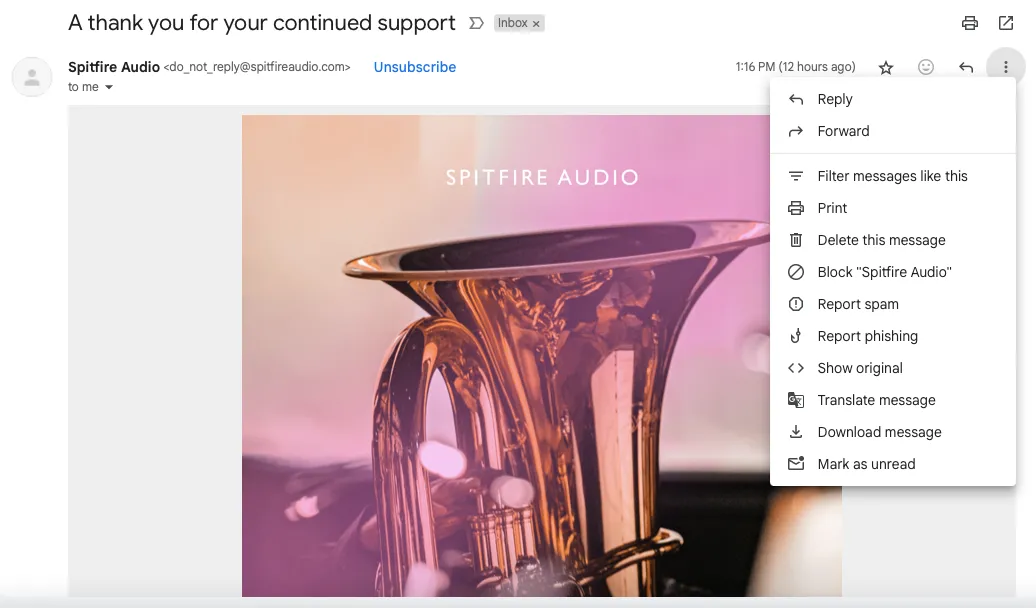

Mã HTML sạch của một email hợp lệ được hiển thị trong chế độ xem mã nguồn (Source View) của Gmail

Mã HTML sạch của một email hợp lệ được hiển thị trong chế độ xem mã nguồn (Source View) của Gmail

Rõ ràng là phần nội dung chính của thông điệp hoàn toàn nguyên vẹn và giống hệt với những gì được hiển thị ở giao diện người dùng của email: không có ký tự ngẫu nhiên nào chen vào các từ chọn lọc, không có mã ẩn.

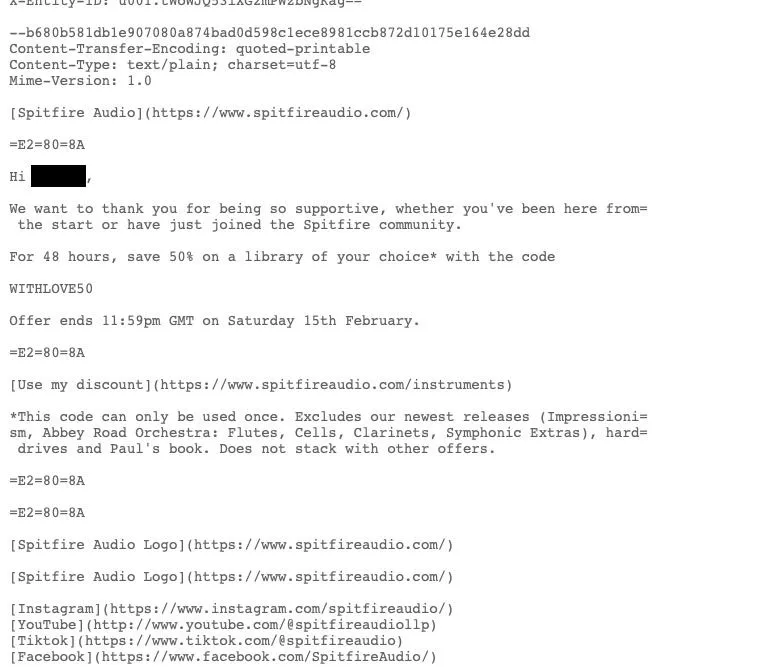

Hãy nhớ ví dụ “Wells Fargo” của chúng ta từ trước? Mã HTML sẽ vẽ nên một bức tranh rõ ràng. Sẽ có một loạt các ký tự không liên quan được chèn vào giữa các từ “Wells” và “Fargo” nếu đó là một email bị tấn công.

Ví dụ minh họa cách các ký tự vô hình hoặc rác được chèn vào mã HTML để che giấu từ khóa như "WELLS FARGO" trong kỹ thuật Email Salting

Ví dụ minh họa cách các ký tự vô hình hoặc rác được chèn vào mã HTML để che giấu từ khóa như "WELLS FARGO" trong kỹ thuật Email Salting

Hình ảnh trên từ Cisco Talos mô phỏng lại những gì bạn có thể thấy trong chế độ xem mã nguồn nếu mã email bị can thiệp. Đây là một dấu hiệu rõ ràng cho thấy email đã bị “salting”.

Phát Hiện Tấn Công Homoglyph Bằng Công Cụ Trực Tuyến

Mặc dù chúng ta nên rèn luyện khả năng quan sát chi tiết để tránh rơi vào bẫy lừa đảo, nhưng cũng có rất nhiều công cụ trực tuyến để phát hiện Homoglyph mà bạn có thể sử dụng. Ví dụ, Spoofed Unicode Checker là một công cụ hữu ích. Bạn chỉ cần sao chép văn bản đáng ngờ vào cửa sổ bên trái, và công cụ sẽ chỉ cho bạn biết những ký tự nào đã bị giả mạo.

Với kiến thức và những công cụ mới trong kho vũ khí của mình, bạn sẽ có thể tự bảo vệ mình một cách hiệu quả chống lại các cuộc tấn công lừa đảo, ngay cả khi một email bằng cách nào đó lọt qua bộ lọc thư rác. Mặc dù các chiêu trò lừa đảo ngày càng tinh vi hơn với sự hỗ trợ của AI, nhưng việc thực hành ý thức chung và nhận biết các dấu hiệu chính của lừa đảo sẽ giúp bạn tránh trở thành nạn nhân của những chiến thuật này.

Hãy chia sẻ kinh nghiệm hoặc câu hỏi của bạn về vấn đề bảo mật email này trong phần bình luận bên dưới!